当前位置:

编程学习 >

JS > >>

- 站长资源库提供JS编程学习、疑难处理、技术方案,当前第13页

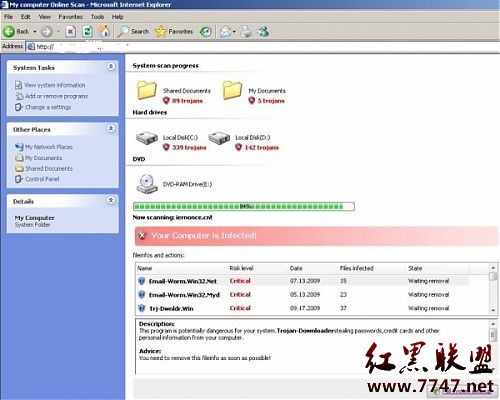

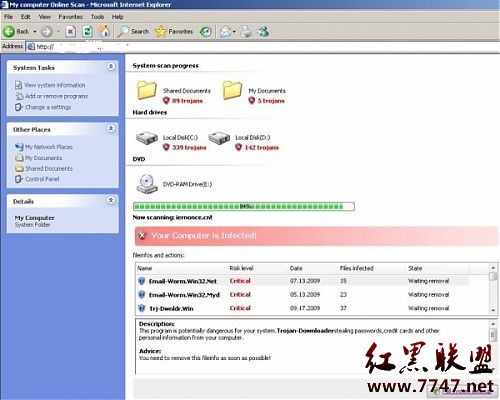

昨天看到篇文章,极其易做图。《恶意代码js.SecurityToolFraud诱使用户下载安装流氓安全软件》http://www.2cto.com/News/201001/44099.html重要是易做图,其中有个图,显示用户的每个磁盘

昨天看到篇文章,极其易做图。《恶意代码js.SecurityToolFraud诱使用户下载安装流氓安全软件》http://www.2cto.com/News/201001/44099.html重要是易做图,其中有个图,显示用户的每个磁盘- md5.rarsha1.rarmd4.rar使用MD5加密的方法:下载md5.js文件,在网页中引用该文件:<script type="text/javascript" src="md5.js&quo

- 混淆也好,加密也好,都是为了加强代码的安全性,防范被人任意查看,在一定程度上保护资源。请大家注意,在本主题的标题上,我把混淆、加密这两个概念堆在一起了,为的是从实现目的的角度着眼,从实践的角度着手...

- 1、base64加密 在页面中引入base64.js文件,调用方法为: <!DOCTYPE HTML><html><head><meta charset="utf-8"

- 1 <script>2 a=62;3 function encode() {4 var code = document.getElementById('code').value;5 code

- 网上淘来的原出处未知,可以唬弄一下小白,没有安全性可言,会很容易被破解的....代码一:<script type="text/javascript">function password() {var te

- 对于91回传的http的get请求,需要在服务器端进行验证,确保收到的参数验证与http传来的sign参数一致。node在服务器端进行md5加密验证过程如下:[python]var crypto = require('c

- 一般我们在form提交时不要担心我们的参数会显示给用户看。我们主要解决的是以get方式进行url参数传递的问题,如:http://xxx.xxx.xxx.xxx/xxx/xxx.do?pId=101&imageName=proc

- 最近在工作用遇到了struts2与前台ajax交互json数据的写法。摒弃了之前的response.getWriter().write 方法。用以下方法进行了相关的实现:后台服务器端:[java]JSONObject obj = JSO

- 作者:徐春金,BEA 资深技术顾问,加入BEA中国多年,在门户技术、RFID解决方案上有着丰富的经验。 JSP默认是以多线程方式执行的,这是JSP与ASP,PHP,PERL等脚本语言不一样的地方,也是它的优势之一,但如果不注意多线程中的

今天在使用ExtJs的时候,发现在IE下存在一个问题,不知道是不是Extjs本身的Bug。如果在一个页面上输出一串文字(非节点),例如:< body > Hello, Leepy!< span > 其他的… &l

今天在使用ExtJs的时候,发现在IE下存在一个问题,不知道是不是Extjs本身的Bug。如果在一个页面上输出一串文字(非节点),例如:< body > Hello, Leepy!< span > 其他的… &l- xtype可作为Ext控件的简写,都会对应一个Ext控件。当然这里你也可以自定义这个xtype,通过自定义的Ext控件来绑定,主要由Ext.reg方法去注册xtype。Ext.all.js里面包含的xtype包含:xtype Class

昨天看到篇文章,极其易做图。《恶意代码js.SecurityToolFraud诱使用户下载安装流氓安全软件》http://www.2cto.com/News/201001/44099.html重要是易做图,其中有个图,显示用户的每个磁盘

昨天看到篇文章,极其易做图。《恶意代码js.SecurityToolFraud诱使用户下载安装流氓安全软件》http://www.2cto.com/News/201001/44099.html重要是易做图,其中有个图,显示用户的每个磁盘 今天在使用ExtJs的时候,发现在IE下存在一个问题,不知道是不是Extjs本身的Bug。如果在一个页面上输出一串文字(非节点),例如:< body > Hello, Leepy!< span > 其他的… &l

今天在使用ExtJs的时候,发现在IE下存在一个问题,不知道是不是Extjs本身的Bug。如果在一个页面上输出一串文字(非节点),例如:< body > Hello, Leepy!< span > 其他的… &l