当前位置:编程学习 > asp >>

答案:作者不详

影響: :

入侵者可以藉此漏洞修改網頁、獲得該主機或該網域的控制權限

事件描述: :

國內網站頻遭入侵。根據最近幾起案例分析,入侵者大多利用下列三種安全漏洞:

1.密易做图設定過於簡單

許多管理者將密易做图設定得太簡單,使得入侵者很容易以字典攻擊法或暴力攻擊法來猜測出密易做图,而得以進入系統。

2.權限過於鬆散

有些管理者為了方便,並未將使用者權限做好設定,例如有些管理者為了方便將網站目錄設成 anonymous ftp user 可以寫入,使得入侵者不費吹灰之力修改其網頁。

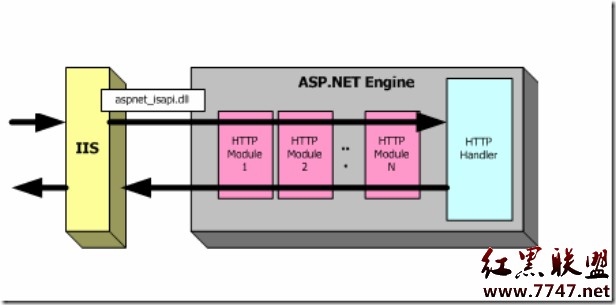

3.Microsoft Data Access Components (MDAC) 的安全漏洞

這是目前許多管理者並未注意到的安全問題,入侵者可以利用這個漏洞完整控制該台 NT server 或其所轄之網域。

解決方法: :

1.密易做图避免以下列方式設定密易做图

與帳號名稱相同的密易做图(例: 帳號名稱 abc 密易做图也設 abc)

字典中查得到的字(例: apple、bill、cat)

身份證字號(例: A1234567890)

日期(例: 1010、20001010、891010)

有順序之密易做图(例 abc123、abcABC、abc!@#、1!2@3#、123qweasd 等)

2.將其權限劃分清楚,且將不必要帳號刪除,並設好 ACL。

3.MDAC

3.1.若不需要 RDS 功能將其移除

(1)刪除 Web server 目錄下的 msadc 目錄

(2)下列 registry key 移除

HKEY_LOCAL_MACHINE \SYSTEM \CurrentControlSet \Services \W3SVC \Parameters \ADCLaunch \ RDSServer.DataFactory

HKEY_LOCAL_MACHINE \SYSTEM \CurrentControlSet \Services \W3SVC \Parameters \ADCLaunch \ AdvancedDataFactory

HKEY_LOCAL_MACHINE \SYSTEM \CurrentControlSet \Services \W3SVC \Parameters \ADCLaunch \ VbBusObj.VbBusObjCls

3.2.升級 MDAC 至 2.1 版,並開啟安全模式

將 registry 中 HKEY_LOCAL_MACHINE \SOFTWARE \Microsoft \DataFactory \HandlerInfo 裡面的 handlerRequired 值改為 1 (1 為 safe mode)

或是至 http://www.microsoft.com/technet/security/exe/handsafe.EXE 下載檔案,解壓縮後將 handsafe.rem 檔案名稱改為 handsafe.reg,在檔案總管中選取,直接點兩下即可。

- 更多asp疑问解答:

- asp正则过滤重复字符串的代码

- 用asp过滤全部html但保留br类似的符号

- 会asp,但感觉asp要过点,想学php。但我一般做的都是小公司的站,用access数

- PHP的空间可以用ASP的源代码吗?

- 以前做asp程序,现在应该怎样发展?是学.net还是php

- 以前做asp程序,现在应该怎样发展?是学.net还是php

- 想做一个市级的人才网acess,sql数据库,语言asp,jsp,php分别用哪种好

- jsp,asp,php 区别

- 我想找一个有比较多漏洞的网站的源码,比如可以asp,php注入等都可以。供学习研究用。请提供下载地址。。

- 现在候找人做个网站,用ASP,还是PHP语言去做好

- asp,php ,jsp,.net 对于做网站前台的重要吗?

- asp和php的区别是什么?

- 我是新手SEO菜鸟 请问wp dw php asp cms myspl dede 这些软件应该如何区分呀?

- 网页制作相关的三种语言:ASP JSP PHP那个好点,简单点?

- 网页制作相关的三种语言:ASP JSP PHP那个好点,简单点?