反汇编深入分析函数调用

函数:int fun(int a, int b) {char var[128] = "A";a = 0x4455;b = 0x6677;return a + b;}int main() {fun(0x8899,0x1100);return 0;}F11跟踪到fun,alt+8看反汇编代码:00401078 push 1100h //参数压栈,这里遵循__cdecl调用规范,参数由右向左0040107D push 8899h//压栈00401082 call @ILT+0(_fun) (00401005)00401087 add esp,8//被调用函数的堆栈由主调函数来清空

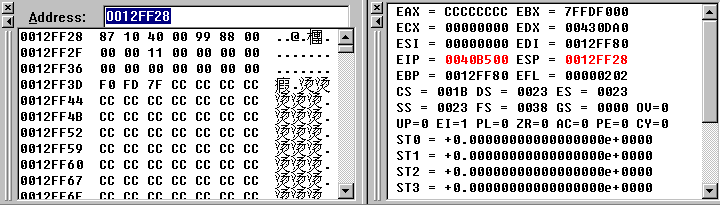

由上图的EIP可以看到0040B500就是下条要执行的指令,在Memory窗口中可以看到内存数据99880000和11000000,实质上是0x8899,0x1100,(intel处理器一般都是小端存储),还可以看到有内存数据87104000,实质上是00401087,在主调函数中,可以很清楚的看到00401087被调函数返回以后执行的第一条指令,也就是堆栈清空指令(遵循__cdecl调用规范)。Call指令隐含做了一个操作:就是把函数返回后执行的第一条指令压入堆栈。1: int fun(int a, int b) {0040B500 push ebp //0040B501 mov ebp,esp //调用函数通常的做法,通过ebp基址寄存器来操作堆//栈数据0040B503 sub esp,0C0h //为什么是C0h(不是因为堆栈保护,防止缓冲区overflow,而是DEBUG选项造成的)0040B509 push ebx0040B50A push esi0040B50B push edi0040B50C lea edi,[ebp-0C0h]0040B512 mov ecx,30h //C0h 除以4,就是30h,因为rep stos用的是dword0040B517 mov eax,0CCCCCCCCh0040B51C rep stos dword ptr [edi] //用0CCCCCCCCh初始化堆栈2: char var[128] = "A";0040B51E mov ax,[string "A" (0041f10c)] //此时EBP = 0012FF240040B524 mov word ptr [ebp-80h],ax //80h也就是128,写了一个字0040B528 mov ecx,1Fh //1Fh是310040B52D xor eax,eax //清零0040B52F lea edi,[ebp-7Eh]0040B532 rep stos dword ptr [edi] //一共是32个双字,开始写了一个字,rep stos0040B534 stos word ptr [edi]//写入了31个双字,还剩下一个字由stos完成//var的地址是:0x0012fea43: a = 0x4455;0040B536 mov dword ptr [ebp+8],4455h4: b = 0x6677;0040B53D mov dword ptr [ebp+0Ch],6677h5: return a + b;0040B544 mov eax,dword ptr [ebp+8]

由上图的EIP可以看到0040B500就是下条要执行的指令,在Memory窗口中可以看到内存数据99880000和11000000,实质上是0x8899,0x1100,(intel处理器一般都是小端存储),还可以看到有内存数据87104000,实质上是00401087,在主调函数中,可以很清楚的看到00401087被调函数返回以后执行的第一条指令,也就是堆栈清空指令(遵循__cdecl调用规范)。Call指令隐含做了一个操作:就是把函数返回后执行的第一条指令压入堆栈。1: int fun(int a, int b) {0040B500 push ebp //0040B501 mov ebp,esp //调用函数通常的做法,通过ebp基址寄存器来操作堆//栈数据0040B503 sub esp,0C0h //为什么是C0h(不是因为堆栈保护,防止缓冲区overflow,而是DEBUG选项造成的)0040B509 push ebx0040B50A push esi0040B50B push edi0040B50C lea edi,[ebp-0C0h]0040B512 mov ecx,30h //C0h 除以4,就是30h,因为rep stos用的是dword0040B517 mov eax,0CCCCCCCCh0040B51C rep stos dword ptr [edi] //用0CCCCCCCCh初始化堆栈2: char var[128] = "A";0040B51E mov ax,[string "A" (0041f10c)] //此时EBP = 0012FF240040B524 mov word ptr [ebp-80h],ax //80h也就是128,写了一个字0040B528 mov ecx,1Fh //1Fh是310040B52D xor eax,eax //清零0040B52F lea edi,[ebp-7Eh]0040B532 rep stos dword ptr [edi] //一共是32个双字,开始写了一个字,rep stos0040B534 stos word ptr [edi]//写入了31个双字,还剩下一个字由stos完成//var的地址是:0x0012fea43: a = 0x4455;0040B536 mov dword ptr [ebp+8],4455h4: b = 0x6677;0040B53D mov dword ptr [ebp+0Ch],6677h5: return a + b;0040B544 mov eax,dword ptr [ebp+8]补充:综合编程 , 安全编程 ,上一个:JScript错误代码及相应解释大全

下一个:编程使用系统热键