如何预防黑客攻击ADSL原创知识

在好多地方都是包月制的,我们接着看的话,黑客就能够用更长的时间进行端口还有漏洞的扫描,甚至采取在线暴力破解的做法易做图,或者使用嗅探软件守株待兔般等待对方自动把网民名和密码送上门。

要完成一次成功的网络攻击,那么有下面几步。第1步能够要收集目标的各种信息,为了对目标进行彻底分析,必须尽可能收集攻击目标的大量有效信息,以便最后分析得到目标的漏洞列表。分析结果包括:操作系统类型,操作系统的版本,打开的服务,打开服务的版本,网络拓扑结构,网络设备,防火墙等。

黑客扫描使用的主要是TCP/IP堆栈指纹的做法。做的更好的手段主要是三种:

1.TCP ISN采样:寻找初始化序列规定长度与特定的OS是不是匹配。

2.FIN探测:发送一个FIN包(或者是每一个没有ACK或SYN标记的包)到目标的一个开放的端口,我们接着看等待回应。很多系统会返回一个RESET(复位标记)。

3.使用BOGUS标记:通过发送一个SYN包,它含有没有定义的TCP标记的TCP头,使用系统对标记的不同反应,能够区分多数操作系统。

4.使用TCP的初始化窗口:只是简单地检查返回包里包含的窗口长度,依据大小来唯一确认各个操作系统。

扫描技术虽然好多,原理却很简单。这里简单介绍一下扫描软件Nmap(Network mapper)。这号称是目前最好的扫描软件,功能强大,用途多样,支持多种平台,灵活机动,方便易用,携带性强,留迹极少;不但能扫描出TCP/UDP端口,还能用于扫描/侦测大型网络。

注意这里使用了多数真实的域名,我们接着看能够让扫描行为看起来更具体。您能够用个人网络里的名称代替其中的addresses/names。您最好在取得允许后再进行扫描,不然的话后果可要您个人承担哦。

nmap -v target.example.com

这种命令对target.example.com上所有的保留TCP端口做了一次扫描,-v表示用详细模式。

nmap -sS -O target.example.com/24

这种命令用开始一次SYN的半开扫描,针对的目标是target.example.com所在的C类子网,它还试图确定在目标上运行的是什么操作系统。这种命令就得管理员权限,因为用到了半开扫描还有系统侦测。

发动攻击的第2步能够与对方建立连接,查找登录信息。现在假设通过扫描找到对方的机器建立有IPC$。IPC$是共享“命名管道”的资源,它对于程序间的通讯很重要,在远程管理计算机和查看计算机的共享资源时都会用到。使用IPC$,黑客能够与对方建立一个空连接(没有需网民名和密码),而使用这种空连接,就能够获得对方的网民列表。

第3步,使用合适的软件软件登录。打开命令行窗口,键入命令:net use 222.222.222.222ipc$ “administrator” /user:123456

这里我们假设administrator的密码是123456。可能您不知道管理员密码,还就得找别的密码破解软件帮忙。登录进去之后,所有的东西就都在黑客的控制之下了。

防范做法

因为ADSL网民那么在线时间非常长,所以安全防护意识必须要加强。每天上网十几个小时,甚至通宵开机的人不在少数吧,而且还有人把个人的机器做成Web或者ftp服务器供别的人访问。日常的防范工作那么可分为我们接着看的几个步骤来作。

步骤一,必须要把Guest帐号禁用。有好多入侵都是通过这种帐号进一步获得管理员密码或者权限的。可能不想把个人的计算机给别人当玩具,那或者禁止的好。打开控制面板,双击“网民和密码”,选择“高级”选项卡。单击“高级”选项,弹出本地网民和组窗口。在Guest帐号上面单击右键,选择属性,在“常规”页中选中“帐户已停用”。

步骤二,停止共享。Windows 2000安装好之后,系统会创建多数隐藏的共享。单击开始→运行→cmd,我们接着看在命令行方式下键入命令“net share”就能够查看它们。网上有好多对于IPC入侵的文章,都使用了默认共享连接。要禁止这些共享,打开管理软件→计算机管理→共享文件夹→共享,在相应的共享文件夹上按右键,点“停止共享”就完成了。

步骤三,尽量关闭不必要的服务,如Terminal Services、IIS(可能您没有用个人的机器作Web服务器的话)、RAS(远程访问服务)等。还有一个挺烦人的Messenger服务也要关掉,不然的话总有人用消息服务发来网络广告。打开管理软件→计算机管理→服务和应用程序→服务,看见没用的就关掉。

步骤四,禁止建立空连接。在默认的情况下,每一个网民都能够通过空连接连上服务器,枚举帐号并猜测密码。我们必须禁止建立空连接,做法有下面两种:

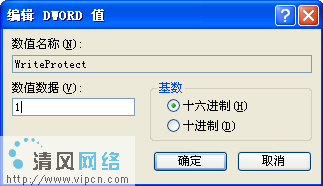

(1)修改注册表:

HKEY_Local_MachineSystemCurrent-ControlSetControlLSA下,用DWORD值RestrictAnonymous的键值改成1。

(2)修改Windows 2000的本地安全策略:

设置“本地安全策略→本地策略→选项”中的RestrictAnonymous(匿名连接的额外限制)为“不容许枚举SAM账号和共享”。

步骤五,可能开放了Web服务,还就得对IIS服务进行安全配置:

(1) 更改Web服务主目录。右键单击“默认Web站点→属性→主目录→本地路径”,用“本地路径”指向别的目录。

(2) 删掉原默认安装的Inetpub目录。

(3) 删掉下面虚拟目录: _vti_bin、IISSamples、Scripts、IIShelp、IISAdmin、IIShelp、MSADC。

(4) 删掉不必要的IIS扩展名映射。做法是:右键单击“默认Web站点→属性→主目录→配置”,打开应用程序窗口,去掉不必要的应用程序映射。如不用到别的映射,只保留.asp、.asa就能够。

(5) 备份IIS配置。可使用IIS的备份功能,用设定好的IIS配置所有备份下来,我们接着看就能够随时恢复IIS的安全配置。

不要以为我们接着看就万事大吉,微软的操作系统我们又不可能不知道,bug何其多,所以必须要把微软的补丁打全。

最后,建议我们选择一款实用的防火墙。例如Network ICE Corporation集团出品的Black ICE。它的安装和运行十分简单,就算对网络安全不太熟悉也没有关系,使用缺省的配置就能检测绝大多数类型的黑客攻击。对于有经验的网民,还能够选择“Tools”中的“Advanced Firewall Settings”,来针对特定的IP地址或者UDP的特定端口进行接受或拒绝配置,以达到特定的防御效果。

www.zzzyk.com 电脑知识网 打造全国最大的电脑知识学习基地