在ISA Server 2004中配置DMZ网络

前言:这篇文章以一个DMZ网络的实际环境为例,为大家介绍如何利用ISA Server 2004的多网络核心功能,轻松的配置多网络间的访问。虽然例子是一个DMZ网络,其实不仅仅是DMZ网络,无论是内部、外部、DMZ还是Site to site的VPN网络,在ISA Server 2004中进行配置都是非常容易的一件事情。

在商用网络中,常常会为外部用户提供服务的内部服务器建立一个特殊的网络,这个就是DMZ网络(停火区)。ISA Server 2004的一个重要的新增功能就是多网络支持,有了这个核心功能,在ISA Server 2004配置多个网络就变成了一件很容易的事。

在ISA Server 2004的网络模板中,也附带了一个三周界网络的网络模板,通过它,你只需要点几下鼠标就可以配置好你的DMZ网络。但是,这样也似乎太容易了,在这篇文章中,我会以全手动的方式来建立一个DMZ网络。

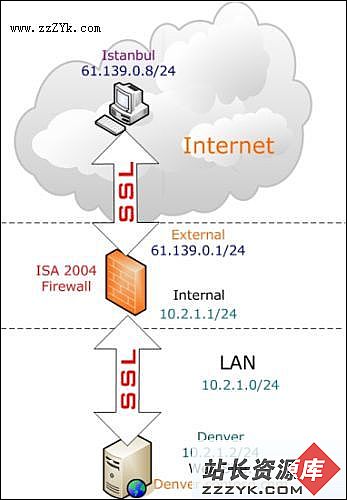

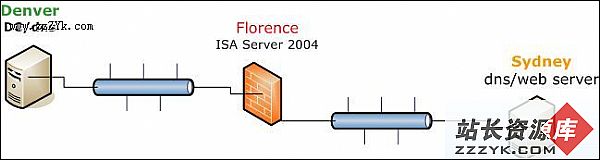

下图是我们这个试验的网络拓朴图:

各服务器的IP设置如下,此次试验不涉及到DNS解析,所以,所有服务器的DNS设置全部为空:

Florence(ISA Server 2004)

Perimeter Connection

IP:172.16.0.1/24

DG:None

Internal Connection

IP:10.2.1.1/24

DG:None

External Connection

IP:61.139.0.1/24

DG:61.139.0.1

Denver(Internal)IP:10.2.1.2/24

DG:10.2.1.1Sydney(DMZ,Web Server)

IP:172.16.0.2/24

DG:172.16.0.1

Istanbul(Internet,Web Server)IP:61.139.0.2/24

DG:61.139.0.1

在这篇文章中,我会通过以下步骤来完成DMZ网络的配置:

建立DMZ网络;

建立网络规则;

建立防火墙策略;

测试内部网络和DMZ网络之间的互访;

测试内部网络和DMZ网络访问Internet;

在ISA Server 2004中,一个完整的访问规则是由网络规则和防火墙策略组成的。网络规则定义两个网络间采用什么方式进行访问,而防火墙策略决定是否允许它们之间的访问。所以,我们需要配置这两部分规则。

、建立DMZ网络

在此,我们跳过安装ISA Server的细节。在安装时,我设置了内部网络(通过添加Internal适配器来添加),安装后内部网络如下图:

此时,还没有防火墙策略:

打开ISA控制台,右击网络,点击新建,选择网络;

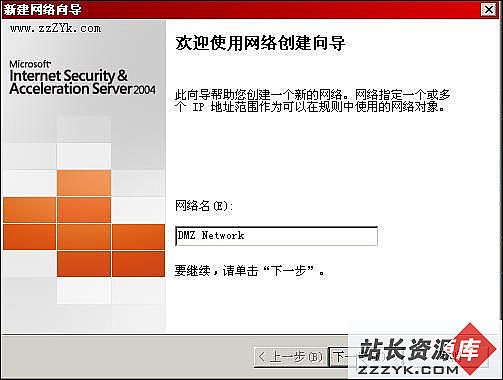

在欢迎使用网络创建向导页,输入网络名,在此我命名为DMZ Network,点击下一步;

在网络类型页,选择外围网络,点击下一步;

在网络地址页,点击添加适配器,

在选择网卡对话框,勾选Perimeter Connection,点击确定;

在网络地址页,点击下一步;

在正在完成新建网络向导页,点击完成;

此时,你可以在网络中看见新建的DMZ Network;

2、建立网络规则

网络建立好后,我们需要建立对应的网络规则。首先建立一条DMZ网络到内部网络的路由关系规则,点击任务面板中的创建新的网络规则;

在欢迎