几种常用的保护应用程序的方法

1、前言

目前很多程序员都没有软件安全的意识,对自己辛辛苦苦的劳动成果不加保护,而这些缺乏保护意识的程序在日益强大的SoftIce, OllyDBG(OllyICE), W32DASM等工具面前显得如此脆弱,一个稍微有点经验的Cracker可能在几分钟之内就可以轻易的突破防线;有些程序员虽然有了保护自己程序的意识,但是一般都完全依赖于专业的保护软件进行加壳保护,对自己的程序本身在编码阶段却完全不设防,而这些知名的壳也并非安全,目前对这些知名的壳都有专门的脱壳工具和脱壳教材,一旦这些壳被剥掉,那么呈现在Cracker面前的也完全是一些易做图裸的代码。

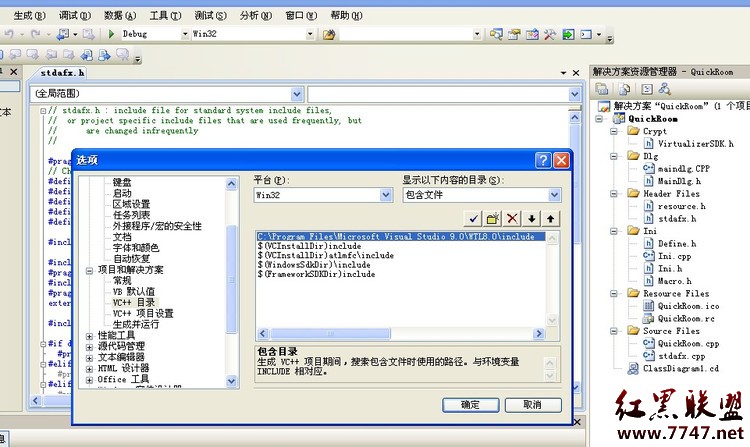

本文主要介绍在软件编码阶段进行一些必要的保护手段,在编译生成二进制代码后再进行外部加壳保护处理,这样应该更安全一些,一旦壳被攻破,还有内部的保护机制在起作用,已经写成类库,觉得有用的可以下载稍微修改即可使用。2、常用的几种编码阶段的保护手段

A、检测SoftIce驱动是否安装

检测SoffIce的驱动是否存在来判断是否安装了SoftIce,代码如下:

if(CreateFile( "\\.\NTICE", GENERIC_READ | GENERIC_WRITE,

FILE_SHARE_READ | FILE_SHARE_WRITE,

NULL, OPEN_EXISTING, FILE_ATTRIBUTE_NORMAL,

NULL)!=INVALID_HANDLE_VALUE)

{

There is SoftICE NT on your system;

}

if(CreateFile( "\\.\SICE", GENERIC_READ | GENERIC_WRITE,

FILE_SHARE_READ | FILE_SHARE_WRITE,

NULL, OPEN_EXISTING, FILE_ATTRIBUTE_NORMAL,

NULL)!=INVALID_HANDLE_VALUE)

{

There is SoftICE98 on your system;

}

B. 程序窗口句柄检测检测是否存在窗口Ollyice或者OllyDbg等等,读者可以自行添加

char name1[]="OLLYDBG";

char name2[]="OLLYICE";

HWND hwnd=BlurFindWindow(name1); //循环检测windows所有顶层窗口,只要窗口名称中含有(模糊匹配)字符串name1,name2的窗口则说明存在Ollyice或者OllyDbg

if(hwnd!=NULL)

{

There is OLLYDBG on your system;

}

hwnd=BlurFindWindow(name2);if(hwnd!=NULL)

{

There is OLLYICE on your system;

}C. 用线程环境块检测

TEB(Thread Environment Block) 在 Windows 9x 系列中被称为 TIB(Thread Information Block),它记录了线程的重要信息,而且每一个线程都会对应一个 TEB 结构。在TEB结构的 30h 偏移处存放着另外一个重要的数据结构的首地址PPEB:

typedef struct _NT_TEB

{

NT_TIB Tib; // 00h

PVOID EnvironmentPointer; // 1Ch

CLIENT_ID Cid; // 20h

PVOID ActiveRpcInfo; // 28h

PVOID ThreadLocalStoragePointer; // 2Ch

PPEB Peb; // 30h

ULONG LastErrorValue; // 34h

ULONG CountOfOwnedCriticalSections; // 38h

PVOID CsrClientThread; // 3Ch

PVOID Win32ThreadInfo; // 40h

ULONG Win32ClientInfo[0x1F]; // 44h

PVOID WOW32Reserved; // C0h

ULONG CurrentLocale; // C4h

ULONG FpSoftwareStatusRegister; // C8h

PVOID SystemReserved1[0x36]; // CCh

PVOID Spare1; // 1A4h

LONG ExceptionCode; // 1A8h

ULONG SpareBytes1[0x28]; // 1ACh

PVOID SystemReserved2[0xA]; // 1D4h

GDI_TEB_BATCH GdiTebBatch; // 1FCh

ULONG gdiRgn; // 6DCh

ULONG gdiPen; // 6E0h

ULONG gdiBrush; // 6E4h

CLIENT_ID RealClientId; // 6E8h

PVOID GdiCachedProcessHandle; // 6F0h

ULONG GdiClientPID; // 6F4h

ULONG GdiClientTID; // 6F8h

PVOID GdiThreadLocaleInfo; // 6FCh

PVOID UserReserved[5]; // 700h

PVOID glDispatchTable[0x118]; // 714h

ULONG glReserved1[0x1A]; // B74h

PVOID glReserved2; // BDCh

PVOID glSectionInfo; // BE0h

PVOID glSection; // BE4h

PVOID glTable; // BE8h

PVOID glCurrentRC; // BECh

PVOID glContext; // BF0h

NTSTATUS LastStatusValue; // BF4h

UNICODE_STRING StaticUnicodeString; // BF8h

WCHAR StaticUnicodeBuffer[0x105]; // C00h

PVOID DeallocationStack; // E0Ch

PVOID TlsSlots[0x40]; // E10h

LIST_ENTRY TlsLinks; // F10h

PVOID Vdm; // F18h

PVOID ReservedForNtRpc; // F1Ch

PVOID DbgSsReserved[0x2]; // F20h

ULONG HardErrorDisabled; // F28h

PVOID Instrumentation[0x10]; // F2Ch

PVOID WinSockData; // F6Ch

ULONG GdiBatchCount; // F70h

ULONG Spare2; // F74h

ULONG Spare3; // F78h

ULONG Spare4; // F7Ch

PVOID ReservedForOle; // F80h

ULONG WaitingOnLoaderLock; // F84hPVOID StackCommit; // F88h

PVOID StackCommitMax; // F8Ch

PVOID StackReserve; // F90hPVOID MessageQueue; // ???

} NT_TEB, *PNT_TEB;

PPEB Peb; // 30h Pointer to owning process database这个偏移地址处的内容非常有用,它指向本线程的拥有者的 PEB(Process Database) 的线性地址。这个结构的02h 偏移处存放着进程是否被调试的标志。当有调试器调试进程时这个BeingDebugged会被置1,否则为0,可以通过这个标志来检测是否被调试器调试。

typedef struct _PEB

{

UCHAR InheritedAddressSpace; // 00h

UCHAR ReadImageFileExecOptions; // 01h

UCHAR BeingDebugged; // 02h

UCHAR Spare; // 03h

PVOID Mutant; // 04h

PVOID ImageBaseAddress; // 08h

PPEB_LDR_DATA Ldr; // 0Ch

PRTL_USER_PROCESS_PARAMETERS ProcessParameters; // 10h

PVOID SubSystemData; // 14h

PVOID ProcessHeap; // 18h

PVOID FastPebLock; // 1Ch

PPEBLOCKROUTINE FastPebLockRoutine; // 20h

PPEBLOCKROUTINE FastPebUnlockRoutine; // 24h

ULONG EnvironmentUpdateCount; // 28h

PVOID* KernelCallbackTable; // 2Ch

PVOID EventLogSection; // 30h

PVOID EventLog; // 34h

PPEB_FREE_BLOCK FreeList; // 38h

ULONG TlsExpansionCounter; // 3Ch

PVOID TlsBitmap; // 40h

ULONG TlsBitmapBits[0x2]; // 44h

PVOID ReadOnlySharedMemoryBase; // 4Ch

PVOID ReadOnlySharedMemoryHeap; // 50h

PVOID* ReadOnlyStaticServerData; // 54h

PVOID AnsiCodePageData; // 58h

PVOID OemCodePageData; // 5Ch

PVOID UnicodeCaseTableData; // 60h

ULONG NumberOfProcessors; // 64h

ULONG NtGlobalFlag; // 68h

UCHAR Spare2[0x4]; // 6Ch

LARGE_INTEGER CriticalSectionTimeout; // 70h

ULONG HeapSegmentReserve; // 78h

ULONG HeapSegmentCommit; // 7Ch

ULONG HeapDeCommitTotalFreeThreshold; // 80h

ULONG HeapDeCommitFreeBlockThreshold; // 84h

ULONG NumberOfHeaps; // 88h

ULONG MaximumNumberOfHeaps; // 8Ch

PVOID** ProcessHeaps; // 90h

PVOID GdiSharedHandleTable; // 94h

PVOID ProcessStarterHelper; // 98h

PVOID GdiDCAttributeList; // 9Ch

PVOID LoaderLock; // A0h

ULONG OSMajorVersion; // A4h

ULONG OSMinorVersion; // A8h

ULONG OSBuildNumber; // ACh

ULONG OSPlatformId; // B0h

ULONG ImageSubSystem; // B4h

ULONG ImageSubSystemMajorVersion; // B8h

ULONG ImageSubSystemMinorVersion; // C0h

ULONG GdiHandleBuffer[0x22]; // C4hPVOID ProcessWindowStation;

} PEB, *PPEB;

代码如下:

int exist=0;

__asm

{

pushad

//在fs:[0x18]再加上0x30就是指向了TEB结构

mov eax,fs:[0x18] //pTeb 线性地址

mov eax, dword ptr [eax+0x30] //pPeb的首地址

//获取PEB偏移2h处BeingDebugged的值

movzx eax,byte ptr[eax+0x02]

or al,al

jz No

jnz Yes

N

mov exist,0

jmp Exit

Yes:

mov exist,1jmp Exit

Exit:

popad

}

if(exist)

{

// The process is debugged}

D、用API函数IsDebuggerPresent检测

if(IsDebuggerPresent())

{

// The process is debugged}

E、利用异常SEH机制

利用异常检测调试器,下面这段代码执行throw(&exce)

的时候会抛出异常,然后进入到我们设置好的异常处理例程将bIsInDebugger设置为FALSE,而一旦调试器运行这段代码的时候,异常首先被调试器截获,如果调试器截获后进行了处理而没有继续传递给我们的异常处理例程,那么将不会执行bIsInDebugger=FALSE从而达到检测调试器的目的。BOOL bIsInDebugger = TRUE ;

CFileException exce;

try

{

// 抛出异常throw(&exce);

//throw(1);

}

catch(int )

{

bIsInDebugger = TRUE ;}

catch(CFileException *)

{bIsInDebugger = FALSE ;

}

if( bIsInDebugger )

{

// The process is debugged}

F、使用自己的函数替代部分系统函数,完成同样的功能

比如:替换上面的IsDebuggerPresent函数,拷贝IsDebuggerPresent函数的实现代码为自己所用,这样可以避免Cracker使用bpx IsDebuggerPresent断点来跟踪我们的程序。偷系统的代码实现如下:

15296

(系统API IsDebuggerPresent实现的二进制代码 )__declspec( naked ) BOOL CDebugProtect::IsDebuggerPresentEx()

{

__asm

{

mov eax, dword ptr fs:[18h]

mov eax, dword

补充:综合编程 , 安全编程 ,