使用防火墙客户端的高级特性:定义客户端使用的网络应用程序

在ISA Server的环境中配置内部客户为防火墙客户,除了可以实现身份验证外,还可以使用防火墙客户端的高级特性来定义客户端使用的网络应用程序,从而严格控制用户可以使用的应用程序。

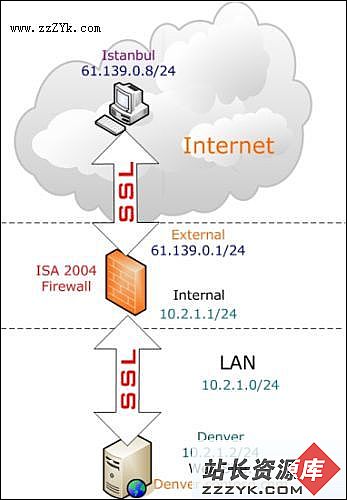

在我们这个试验中,我们配置192.168.0.41这个IP地址的客户为防火墙客户,只有在它提供了用户身份验证信息后才能上网,然后我们通过定义防火墙客户端设置来禁止这个客户使用Internet Explorer来上网。这个试验的步骤如下:

- 定义身份验证使用的用户集和计算机;

- 建立只允许通过身份验证的客户访问外部网络的访问规则;

- 配置客户为防火墙客户;

- 在ISA Server上定义防火墙客户端设置,禁止IE上网;

1、定义身份验证使用的用户集和计算机

定义用户集要更复杂一些,我会详细的介绍,至于定义计算机比较简单。

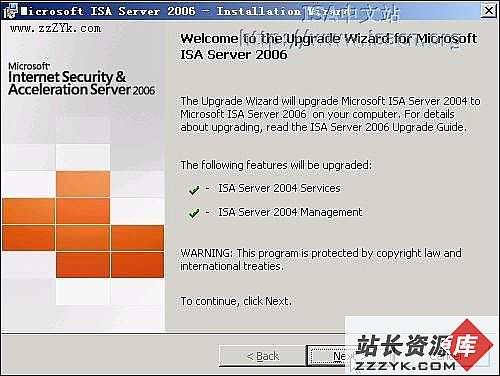

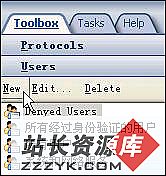

首先打开ISA Server 2004管理控制台,然后点击防火墙策略,然后点击右边的工具箱,点击用户,点击新建

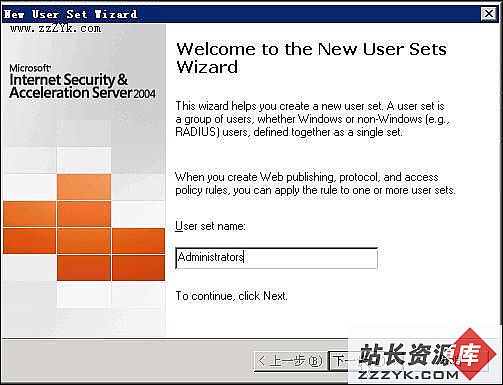

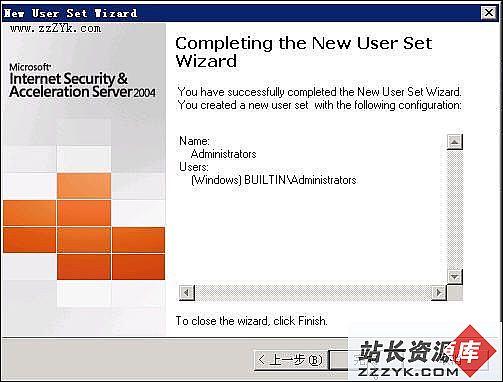

在欢迎新建用户集向导页,输入用户集名字,在此我命名为Administrators,点击下一步;

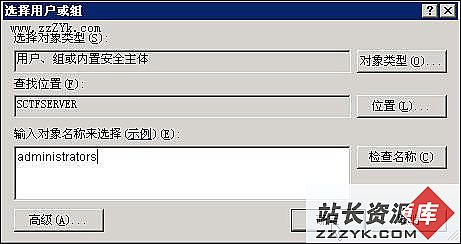

在用户页,点击添加,选择“Windows用户和组”;

在弹出的选择用户和组页,输入administrators,我没有输入计算机名,默认即为ISA本机上的administrators组;点击确定;

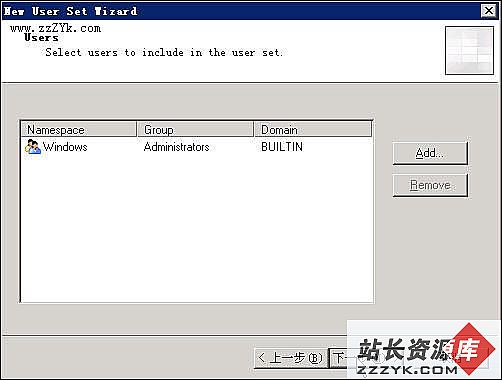

在用户页,点击下一步;

在完成新建用户集向导页,点击完成;

此时,Administrators用户集已经建立好了。

至于计算机集的建立比较简单,我在此略过,如下图,我已经建立好了一个名为192.168.0.41的计算机,IP地址定义为192.168.0.41;

2、建立只允许通过身份验证的客户访问外部网络的访问规则

如图,我已经建立好了一条All Open(允许所有内部客户访问外部的所有协议)的策略,首先,为了我们的试验,我们先得禁止192.168.0.41这个客户。

双击All Open策略,打开其属性,然后在从标签,在下面的排除中加入192.168.0.41,这样,92.168.0.41这个客户将不能通过这条All Open策略上网了。

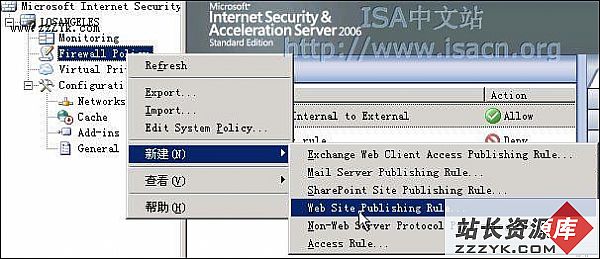

右击防火墙策略,然后点击新建,选择访问规则;

在欢迎使用新建访问规则向导页,输入规则名,在此我命名为Authenticate 192.168.0.41's user,点击下一步;

在规则动作页,选择允许;点击下一步;

在协议页,选择所有协议;点击下一步;

在访问规则源页,点击添加,双击计算机目录下的192.168.0.41,然后点击下一步;

在访问规则目的页,点击添加,双击网络目录下的外部,然后点击下一步;

在用户页,删除默认的所有用户,点击添加,选择Administrators,点击下一步;

最后在正在完成新建访问规则向导页,点击完成;此时,我们的规则已经建立好了,点击应用保存

3、配置客户为防火墙客户

从ISA服务器的共享中安装防火墙客户端程序,然后配置防火墙客户端。我配置了客户的自动发现,所以客户可以自动检测到ISA服务器。如果你没有配置你也可以手动进行选择

。

然后在Web浏览器页点击立即配置来配置Web浏览器;

此时,使用Internet Explorer,是可以上网的。

4、在ISA Server上定义防火墙客户端设置,禁止IE上网

打开IE快捷方式的属性,你可以看到IE的执行文件名为iexplore.exe;

然后我们转到ISA Server管理控制台,点击常规,然后点击右边定义防火墙客户端设置;

在防火墙客户端设置页,点击新建;

在应用程序项目设置对话框,在程序栏输入IE的执行文件名iexplore(不带扩展名),然后在键栏选择Disable,然后值设置为1。这样的意思是告诉防火墙客户端,禁止iexplore通过防火墙客户端访问网络。

然后在防火墙客户端设置页点击确定,然后点击应用保存修改和更新防火墙策略。

这点需要提醒一下大家,如果在IE属性里面设置了同个子网内的代理,那么IE访问外部网络是不会通过防火墙客户端的,所以,必须先去掉客户IE属性里面的代理;

然后在客户机器上的防火墙客户端重新检测一下ISA服务器,这样可以马上从ISA防火墙获得最新的设置;

此时,IE已经不能上网了,而我通过第三方浏览器却可以上网。

然后我在ISA控制台里面再将防火墙客户端设置中将iexplore的Disable从1改为0;

让客户端重新检测ISA服务器后,此时,IE又可以上网了。

最后提醒大家的是,这个办法只对对应的程序名有效,如果我将IE的执行文件改名,那么这个禁止iexplore的防火墙客户端设置是没有作用的。并且,对于不通过防火墙客户端转换的应用程序也是无效的。

修改和更新防火墙策略。