Windows Vista操作系统功能完全解析

Windows Vista几乎是头顶微软有史以来最具易做图性的升级系统的光环出现在众人面前,其被微软自诩为具备更好的安全性,耳目一新的用户界面,图形化系统以及复制保护等崭新属性的操作系统。本文就将向大家展示Windows Vista的“芳容”,并将其和Windows XP,Suse Linux以及Mac OSX作一番比较。

软的目标是很明确的—使Windows Vista,也就是之前代码阶段名为“Longhorn”的操作系统成为最优秀的系统,从而弥补长久以来Windows系统安全性差的恶名。为了完成这次突破性的升级,程序员们一致在潜心研发关键特性,最终的发布将会在2006年的下半年。从用户界面,安全设置到驱动模式都将被修改,其中最重要的也是争论最热烈的革新会包括,Avalon图形系统,IE7以及相对不太引人注意的属性—Metro文档格式和PVP-OPM(Protected Video Path-Output Protection Management,受保护的视频路径-输出保护管理)复制保护机制。

Windows Vista设计中的一个重要思路为全方位的完整安全管理体系,这就意味着这种安全保护不仅仅是用户级的,这里的“安全”还包括对数字版权管理(DRM),内置了对音乐和电影的复制保护机制。微软的老板始终对这些还保持三缄其口,因为一旦这些计划在Windows Vista中实现,用户要更新的不只是个操作系统,而是一套完整的硬件设备。大部分属性是以Longhorn的build 5048为基础,这个Vista的build beta版本主要是针对硬件开发、测试人员。在8月初从MSDN网站上可以找到提供给beta测试人员的Windows Vista Beta1版本。我们打算研究一下这个版本看看和之前的pre-beta版本相比有哪些改进。

很明显,由于“Longhorn”是个预览版,其并没有进入beta测试阶段,其中的一些功能只是部分实现,有些甚至基本完全忽略,但是,我们却能看到很多为其跟进版本做出的有趣的准备。因为beta版本的操作系统和build版本之间往往会存在巨大的差异,所以不能保证这个版本中的功能属性会在最终的发售产品中出现。但是,只要你用心体验这些较早的版本,同样会对微软的思路有所认识。

Vista vs XP, Linus, OSX

Vista中的一些崭新功能属性的确是令人惊讶的。不过其中部分只是简单地改进了Windows XP中长期让人颇有微词的那些问题。在下文中你可以找到Windows Vista,Windows XP,Suse Linux 9.3和Mac OSX Tiger的比较表格,从中找到Vista中的一些独特属性。

Windows Vista技术细节

Vista就是要挽回Windows是不太可靠的操作系统的坏名声。安装之后,你会发现一旦开机,马上就会运行安全设置,并且会阻止任何系统外的工具的访问和任何硬件驱动的删除。在安全设置启动过程中其实暗藏着一个机制—利用安全的Bios和集成的密码系统芯片(Trusted Platform Module-TPM,可信赖的平台模块)的结合来保证系统的安全启动。真正的革新在于系统的安全启动只与TPM共同起作用,这个TPM遵从最近版本1.2(www.trustedcomputinggroup.org)。当芯片“易做图”

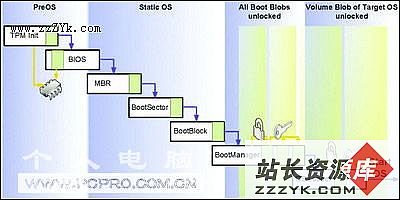

安装了Vista的系统开机后,首先启动的是TPM,它是主板上密码算法芯片中内置的固件。PC一旦加电,TPM芯片就会立即检查Bios和相关硬件,利用哈希算法为平台配置注册表(PCR)中的各个硬件组件计算安全缓存容量。TPM还会检测系统Rom,硬件驱动的主引导记录(MBR)以及分区表,将它们的哈希值存储在TPM的注册表中。这些值将会和上次启动记录的值进行比较,如果结果产生矛盾,TPM就不允许对系统分区进行访问;如果比较后通过,TPM将允许启动过程继续进行。接下来,主引导记录(MBR)会控制启动进程,其指定活动分区,加载首个扇区到系统内存中,之后由启动扇区控制。

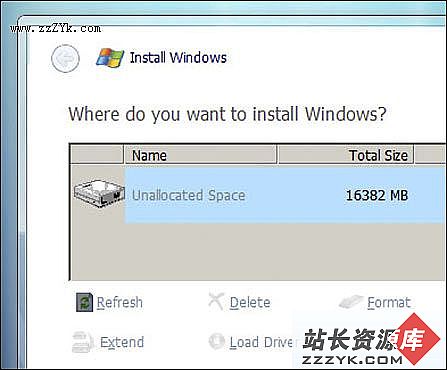

更严苛的安全性,比如安全启动加密整个系统分区(如图1),完整磁盘卷加密(FVE)选项提供了比Windows XP Professional集成的加密文件系统(EFS)更多的功能,EFS只对文档和文件夹进行加密而不是整个分区。现在系统存在的一个很大的问题就是文件包含敏感的系统数据,比如分页文件,注册表以及隐藏文件,这些都是未被加密的,很容易被黑客获取。

安全启动模式将启动进程分为层层递进的若干阶段,最大的革新就是过去操作系统中没有的安全保护。

而FVE的优势在于对整个系统分区进行加密。最好的解决方案为FVE和EFS的结合,这样会利用EFS对数据分区上的重要文件夹进行加密,而相关的密钥存储在被FVE保护的系统区上。如果TPM启动系统时没有问题,那么继续会对系统分区解密。

微软兑现了其要实现Windows安全中心的承诺。安全启动不是必选项,用户可以轻易将其关闭,当然你至少要有本地管理员的权限才行。这就意味着你不能在公司背着系统管理员对安全启动做过多的操作。

崭新的硬件阻止启动

安全启动的底线是将TPM和硬件潜在的阻止系统启动相结合,比如,你添加了一个新的显卡或Raid控制器时阻止系统启动。在升级以后,为了不让系统锁定这类型的合法用户,微软已经提供了恢复的方法:“failsafe”关键字的列表将会在安全启动开始的时候被分别生成,如果出现问题,列表就会被用来对有改变的硬件驱动程序解锁。

针对老应用程序的技巧

LUA应用操作管理(AIM)有点像程序管理,其允许没有写权限的普通用户能在一个被保护的系统区域中仍然能得到虚拟的视图。

比如,如果一个只有低安全权限的用户运行一个应用程序去改写C:\Program Files中的文件夹,AIM就会为这个应用程序提供一个这个文件夹的虚拟拷贝文件夹,而当这个应用程序关闭时,这个虚拟文件夹将会被删除。这种进程被理解为在写时拷贝,即一个应用程序看起来可以写数据,但实际上在安装了Windows Vista的系统中的程序和服务是不会被改变的。因此,比如当病毒或木马程序要攻击C:\ProgramFiles\InternetExplorer\iexplore.exe这个文件时,系统将会保存一个完整的未被改写的文件副本。尽管如此,AIM算得上是唯一能激励程序员开发能在LUA规则限制下的良好运行的方式了。