使用身份验证来禁止内部用户上网

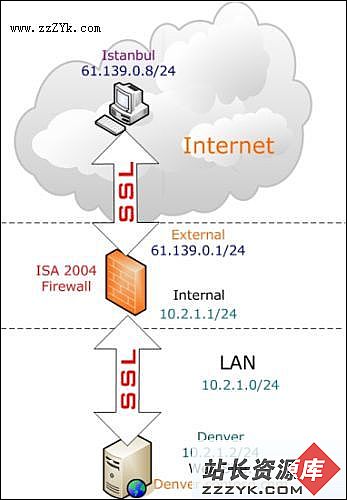

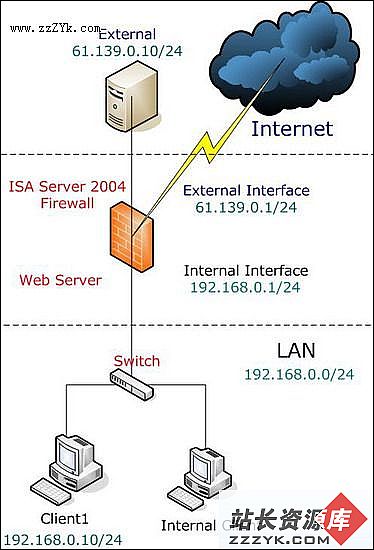

在ISA Server 2004中,禁止客户上网是很简单的事情,你可以通过禁止IP和禁止用户两方面来进行设置。这篇文章中讨论的是使用身份验证来禁止某些客户上网,适合于内部客户全部是Web proxy或防火墙客户的环境。至于如何使用身份验证来禁止用户上网,会在本站的另外一篇文章“How to :使用IP地址来禁止内部用户上网”中进行介绍。

在访问规则的设置上,又可以分为隐性禁止和显式禁止两种。隐性禁止就是不明确允许该客户访问外部网络,适合于严格定义策略的环境,如在策略中只允许某些客户上网,那么其他客户就自然不能上网了。显式禁止则是明确禁止某些客户访问外部网络,适合于在宽松定义策略的环境中禁止某些客户不能上网。如果使用身份验证,表现就为是否明确这个用户上网或者是否明确禁止这个用户上网。

就策略的选用上来说,我个人倾向于后面的那种,可能是因为我比较懒的原因:)。不过相信在大多数网络环境中都是采用的宽松定义的策略,我下面就以明确禁止用户上网来给大家讲讲如何进行设置。这篇文章适合于作为“How to :使用IP地址来禁止内部用户上网”的进阶学习,建议你先看那篇文章。

在这篇文章中,我以阻止administrators这个用户组访问外部网络为例,来给大家演示,步骤很简单的,如下:

1、为被阻止的用户建立一个用户集;这篇文章中介绍的是在非域环境下使用ISA本机的用户,至于在域环境中建立用户集可以参见技术文章“How to :在域环境中配置ISA Server 2004”。

2、如果只是限制这些用户访问某些站点,则需要为这些站点建立一个站点集。具体可以看看“How to :使用IP地址来禁止内部用户上网”。在这篇文章中,是禁止administrators组访问外部网络,所以不需要建立站点集;

3、建立访问策略,限制这个用户集访问对应的网络。

Ok, let's go!

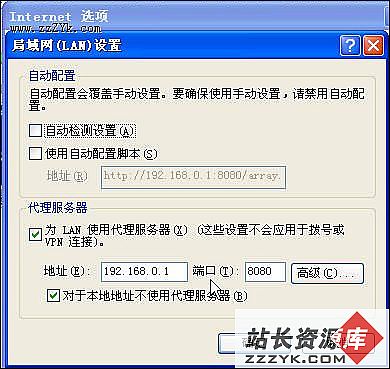

首先,把内部客户配置为Web proxy客户,如下图,在IE属性里面进行设置:

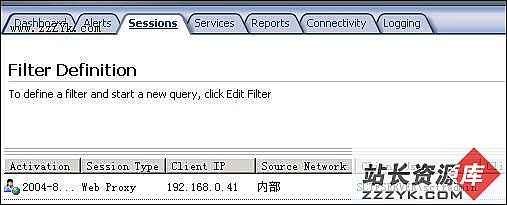

这个客户上网的时候,你可以在ISA管理控制台Monitor的会话里面看见用户登录名,它的登录名sctfadmin属于administrators组;

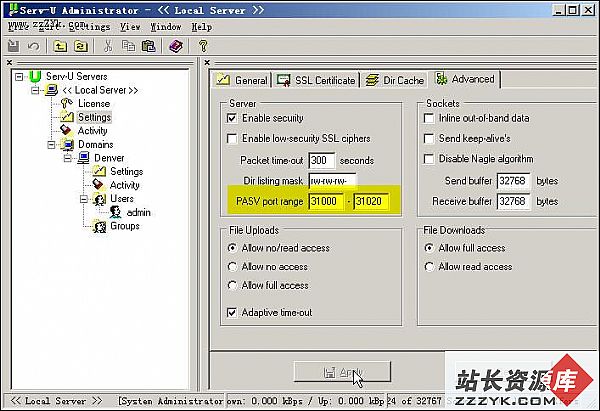

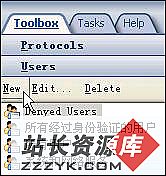

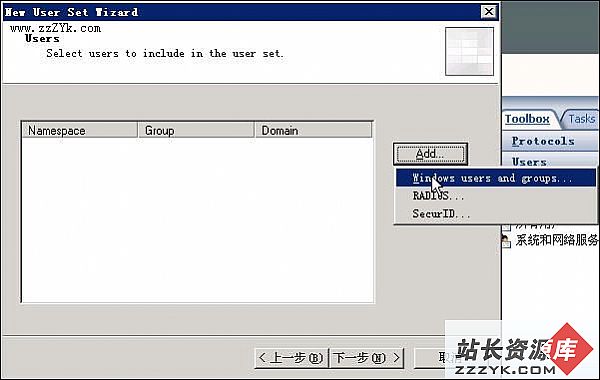

现在我们建立一个用户集,在防火墙策略右边的工具箱中,点击“Users”,然后点击“New”;

在“新建用户集向导”上,输入新建的用户集的名字“Denyed Users”,点击下一步;

在“Users”页,点击“Add”,选择“Windows users and groups”;

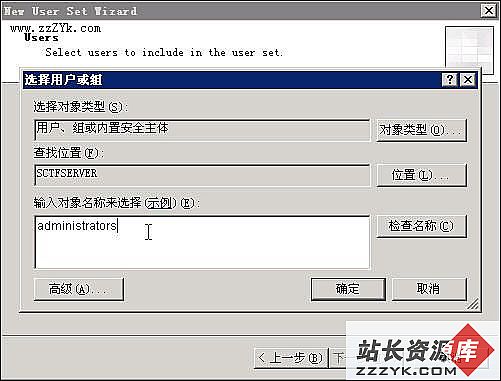

输入administrators,点击“确定”;

添加用户后的“Users”页如下图所示,点击“下一步”,按照提示完成用户集的建立。

建立好的用户易做图在Users显示出来;

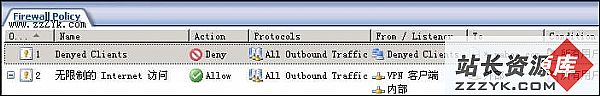

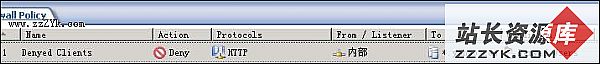

我在这儿直接修改在“How to :使用IP地址来禁止内部用户上网”一文中已经建立好的一条策略,如下图所示,拒绝从某些客户访问*.yahoo.com;

双击此策略,把用户从“所有用户”改为刚建立好的“Denyed Users”;

然后把源网络改为内部网络,修改后的防火墙策略如下;

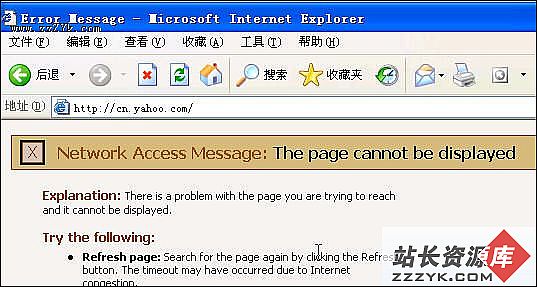

现在访问cn.yahoo.com,显示被ISA拒绝了;

在ISA管理控制台Moniter的LOG里面,显示了访问被拒绝了;

不过,访问其他网站是可以的;